|

Исследователи просканировали Интернет на уязвимые устройства и

обнаружили около 21000 маршрутизаторов, веб-камер и устройств

VoIP-связи, полностью открытых к удалённым атакам. Их административные

интерфейсы доступны из любой точки планеты просто потому, что владельцы

не захотели или не смогли поменять заводские установки, касающиеся в

том числе паролей.

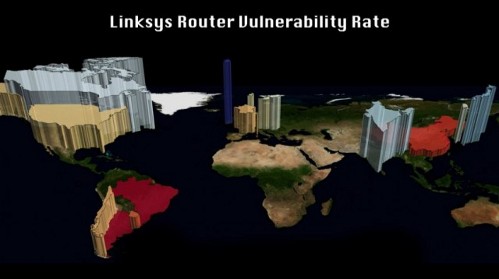

Больше всего уязвимых устройств в США принадлежит Linksys – 45% из 2729

маршрутизаторов со стандартным паролем. На втором месте оказались

терминалы VoIP от Polycom с 29% от 585 единиц с открытым доступом. По

словам профессора компьютерных наук Колумбийского университета

(Columbia University) Сальваторе Столфо (Salvatore Stolfo), на эти

устройства можно установить любую программу или перезаписать

"прошивку". Они являются потенциальными объектами интереса владельцев

ботнетов и других злоумышленников.

Так, хакеры могут использовать незащищённые маршрутизаторы для

управления так называемыми клик-фродами (click fraud) или осуществления

атак "отравления" кеша DNS-серверов (DNS cache poisoning attack). А

доступ к системам интернет-телефонии означает вероятную установку ПО

для прослушивания и записи голосовой информации. Инициированный

аспирантом Колумбийского университета Анг Кю (Ang Cui)

исследовательский проект включает сканирование сетей, принадлежащих

крупнейшим провайдерам в Северной Америке, Европе и Азии. Спонсорскую

поддержку оказывает агентство DARPA (Defense Advanced Research Projects

Agency - Агентство передовых оборонных исследовательских проектов),

Министерство национальной безопасности и другие структуры. Результаты

свидетельствуют, что масштабные ботнеты могут быть сформированы с

помощью одних только сетевых устройств. Со времени запуска проекта в

декабре 2008 года просканированы 130 млн IP-адресов и найдены около 300

тыс. отдельных элементов сети с открытыми всему миру административными

интерфейсами. 21 тыс. из них со стандартными паролями особо уязвимы,

остальные теоретически должны поддаться атакам с перебором паролей.

Путём экстраполяции показателей получено общее количество подключенных

к Интернету незащищённых устройств – около 6 млн.

До последнего времени группа исследователей концентрировалась

на "домашних" маршрутизаторах и устройствах, применяемых малым

бизнесом. Теперь начинается новый этап, затрагивающий крупные

корпорации и государственные сети. По словам Столфо, пользователи

привыкли приобретать технику и просто подключать её без лишних забот.

Поэтому даже в сетях с конфиденциальной информацией должно быть немало

"дыр" в безопасности. Попыток вмешательства в обнаруженное оборудование

со стороны специалистов не происходило, поэтому они считают свой проект

вполне легальным. "Сканирующее приложение посылает пароль, и если

приходит ответ в виде командной строки, это означает открытость к

атакам. Мы затем разрываем соединение и двигаемся дальше", - объясняет

методику Столфо. Интернет-провайдеры могут легко зафиксировать

сканирование, поэтому в сетевые запросы вставлена ссылка на

веб-страницу с описанием проекта, чтобы дать возможность отказаться о

участия. Несколько университетов, компаний и правительственных органов

так и поступили.

Собранные данные также предоставляются ISP с надеждой, что они

предпримут меры для защиты клиентов и будут сообщать им об угрозах.

Однако основную вину Столфо возлагает на производителей устройств,

которые должны скрывать административные интерфейсы по умолчанию и

снабжать пользователей чёткими инструкциями по изменению конфигурации.

Поставщикам также желательно призывать покупателей менять стандартные

пароли на сложные алфавитно-буквенные комбинации со спецсимволами. Это

избавит от атак типа грубого перебора. Поскольку такой пароль не

потребуется вводить ежедневно, его можно записать куда-нибудь и не

обязательно держать только в памяти. Исследователи планируют продолжать

сканирование ещё некоторое время, затем сделать перерыв и начать

сначала, чтобы увидеть, предприняты ли меры защиты.

|